[ad_1]

Security-Analysten haben im GSDVO-Plugin WP GDPR Compliance für das Content-Management-System WordPress eine gravierende Sicherheitslücke entdeckt. Angreifer konnten darüber eigene Konten mit Administratorrechten erstellen, um diverse Schadsoftware auf infizierten Seiten zu installieren. Das berichtet der Blog des Security-Unternehmens Wordfence. Die Lücke betrifft Versionen 1.4.2 und älter. Ein Patch, der das Problem beheben soll, wird bereits verteilt. Die mehr als 100.000 Downloads machen klar, dbad viele Webseitenbetreiber davon betroffen waren. Es wird empfohlen, den Patch so schnell wie möglich zu installieren, da Wordfence bereits einige so infizierte Seiten ausmachen konnte.

Stellenmarkt

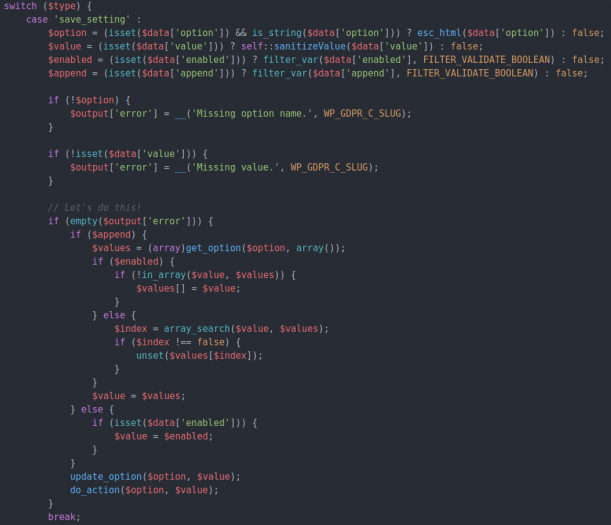

Das Problem liegt in der Case-Auswahl mit Namen save_setting. Die Aktion prüft nicht nach, ob die ausführende Instanz die notwendigen Rechte zum Eingeben von Werten besitzt. So können Angreifer beliebige Eingaben in der Options-Tabelle einer betroffenen Webseite eintragen. Nach dem Ausführen der Methode update_option führt die Aktion zudem mit diesen Parametern beliebige WordPress-Aktionen mit do_action($option, $value) aus.

Die Schwachstelle liegt im dieser Fallauswahl (Bild: Wordfence)

Bereits ausgenutzte Sicherheitslücke

Die beiden Methoden werden als jeweils eigenständige Sicherheitslücken identifiziert, führen aber zusammen zum gleichen Ergebnis: Einige Angreifer konnten sich so bereits eigene Konten mit erhöhten Rechten erstellen, indem sie die Standardrolle für neu angelegte Nutzerkonten auf Administrator setzen und die Erstellung neuer Konten auf der Webseite erlauben.

Die Verfbader des Artikels auf Wordfence konnten so beispielsweise Administratorkonten mit Namen wie t2trollherten entdecken. Diese Konten haben dann böswilligen PHP-Code mit der Bezeichnung wp-cache.php hochgeladen. Es ist nicht klar, wie sich diese Anwendungen verhalten. Allerdings ist mit Administratorrechten theoretisch viel möglich – etwa das Abgreifen von Zahlungsdaten, Pbadwörtern oder von personenbezogenen Daten, die in eine infizierte Datenbank hochgeladen werden.

Source link